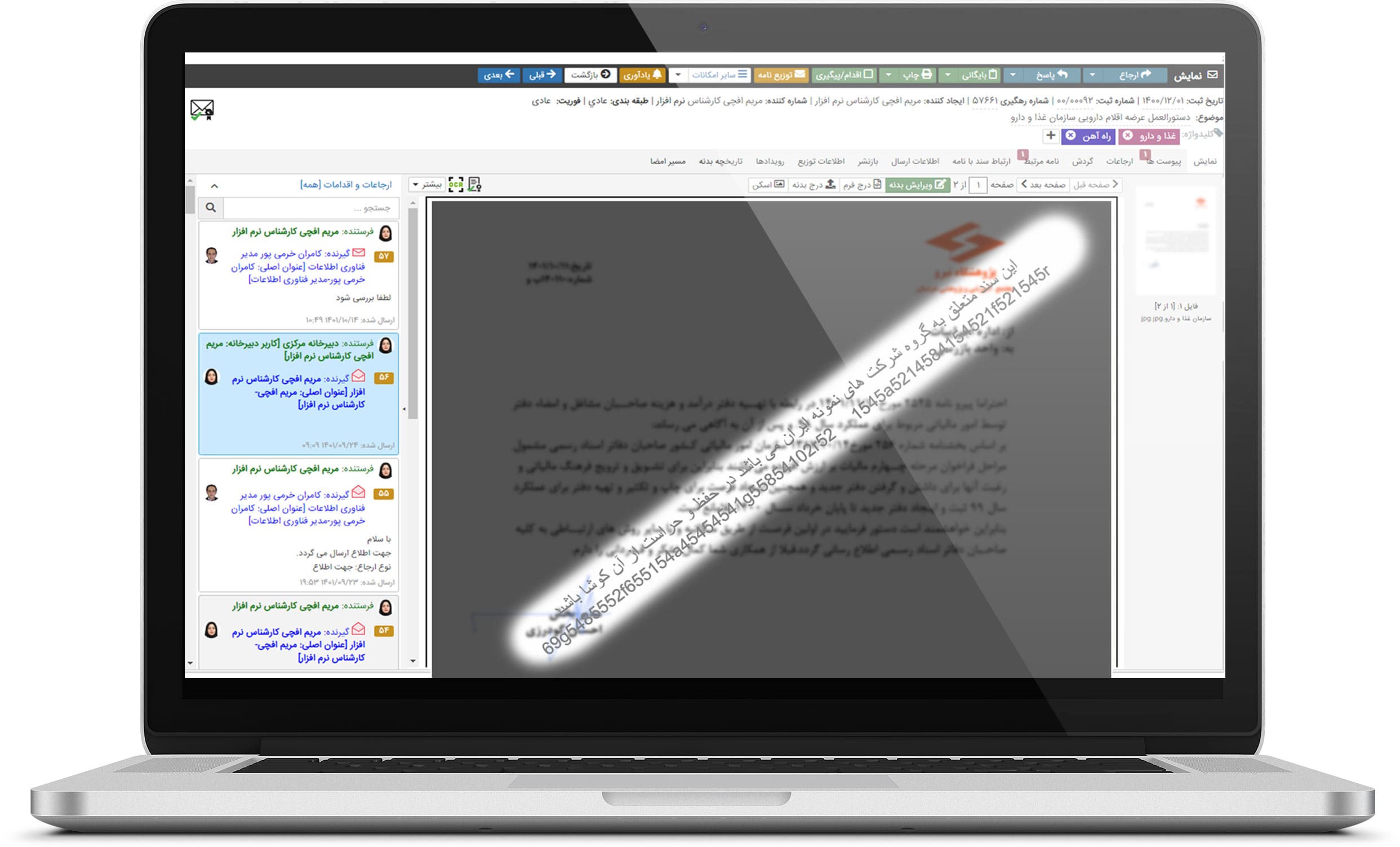

تعیین قوانین امنیتی پیشرفته در اتوماسیون اداری فراگستر

اتوماسیون اداری و فرآیندهای فراگستر با اخذ گواهینامههای معتبر امنیتی و ایزو، بستری امن فراهم کرده است که منطبق بر استانداردهای معتبر محرمانگی، صحت دادهها، صحت سیستم، مدیریت امنیت ارتباطات / اطلاعات و احراز هویت کاربران، بوده و قوانین امنیتی پیشرفته را در سه سطح Basic ,Medium و Secure درکل نرمافزار تایید میکند.

قابلیتهای تعیین قوانین امنیتی پیشرفته

- امکان تنظیم امنیت سیستم در سه حالت Basic ,Medium و Secure

- امکان استفاده بر روی پروتکل HTTPS

- پشتیبانی از SSL Channel به منظور ایمنسازی انتقال اطلاعات

- فعالسازی ورود امن

- استفاده از کد Captcha در صفحه ورود به سیستم

- مدیریت ورود کاربری در سه حالت” ورود عادی، ورود دوعامله، ورود از طریق گواهینامه امنیتی”

- اعمال دسترسیهایی در خصوص اجرای سیاستهای کلمه عبور

- اعمال دسترسی کاربران به سیستم اتوماسیون از طریق IP

- اعمال دسترسی کاربران به سیستم اتوماسیون از طریق زمان

نشان کیفیت و گواهینامه امنیت اتوماسیون اداری فراگستر

گواهینامه افتا